评论

|

感谢非常详细的报告和非常有用的数据。我会调查一下。请注意,正如您所发现的,这将很难测试/测试起来很昂贵。理想情况下,修复程序应该在 esptool 中,但我们会尝试掩盖它。 |

|

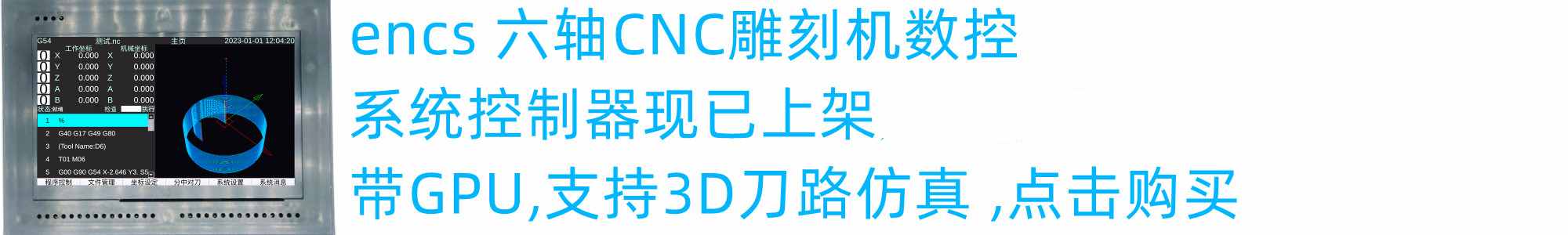

voidmicro 一个合适的名字。 我们还没有听说过那个控制器。 你有它的照片吗? |

|

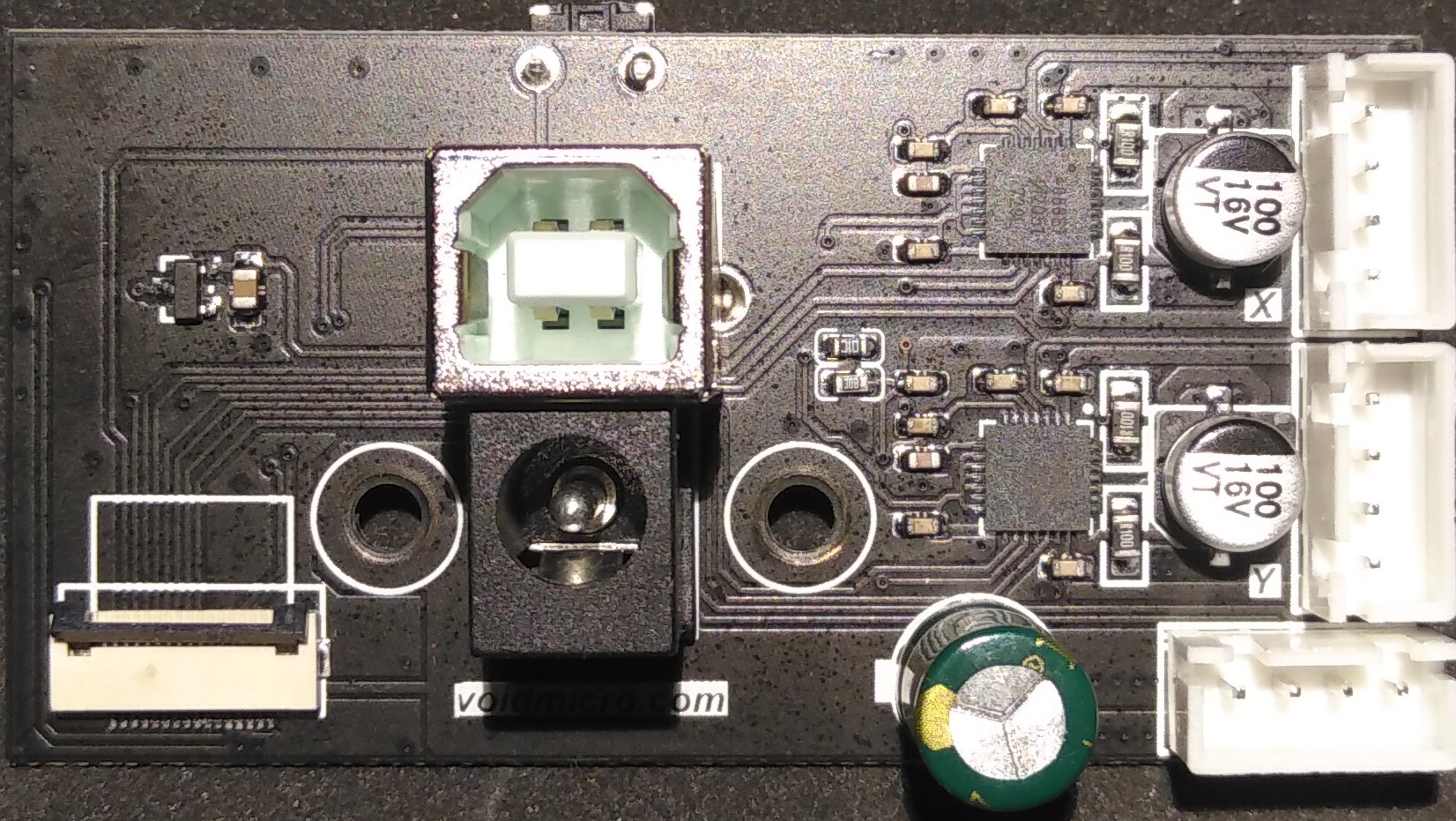

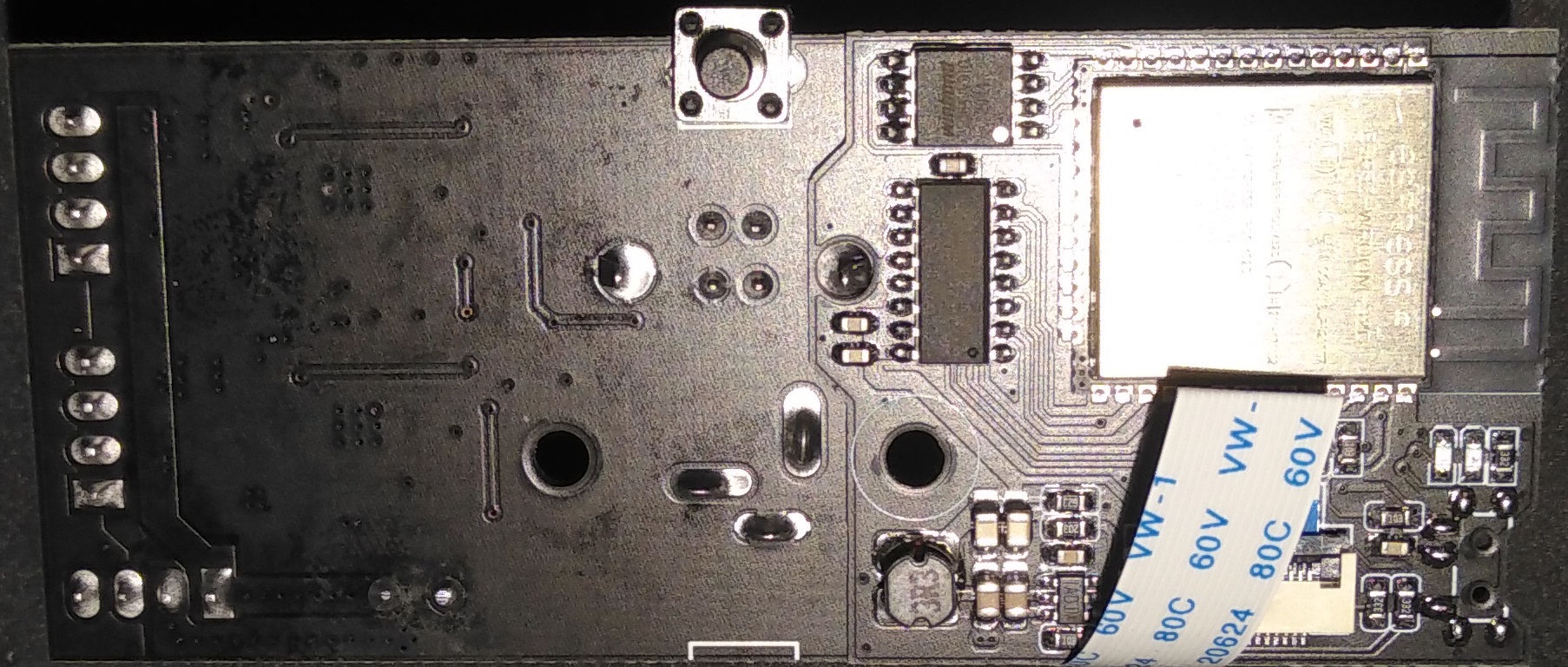

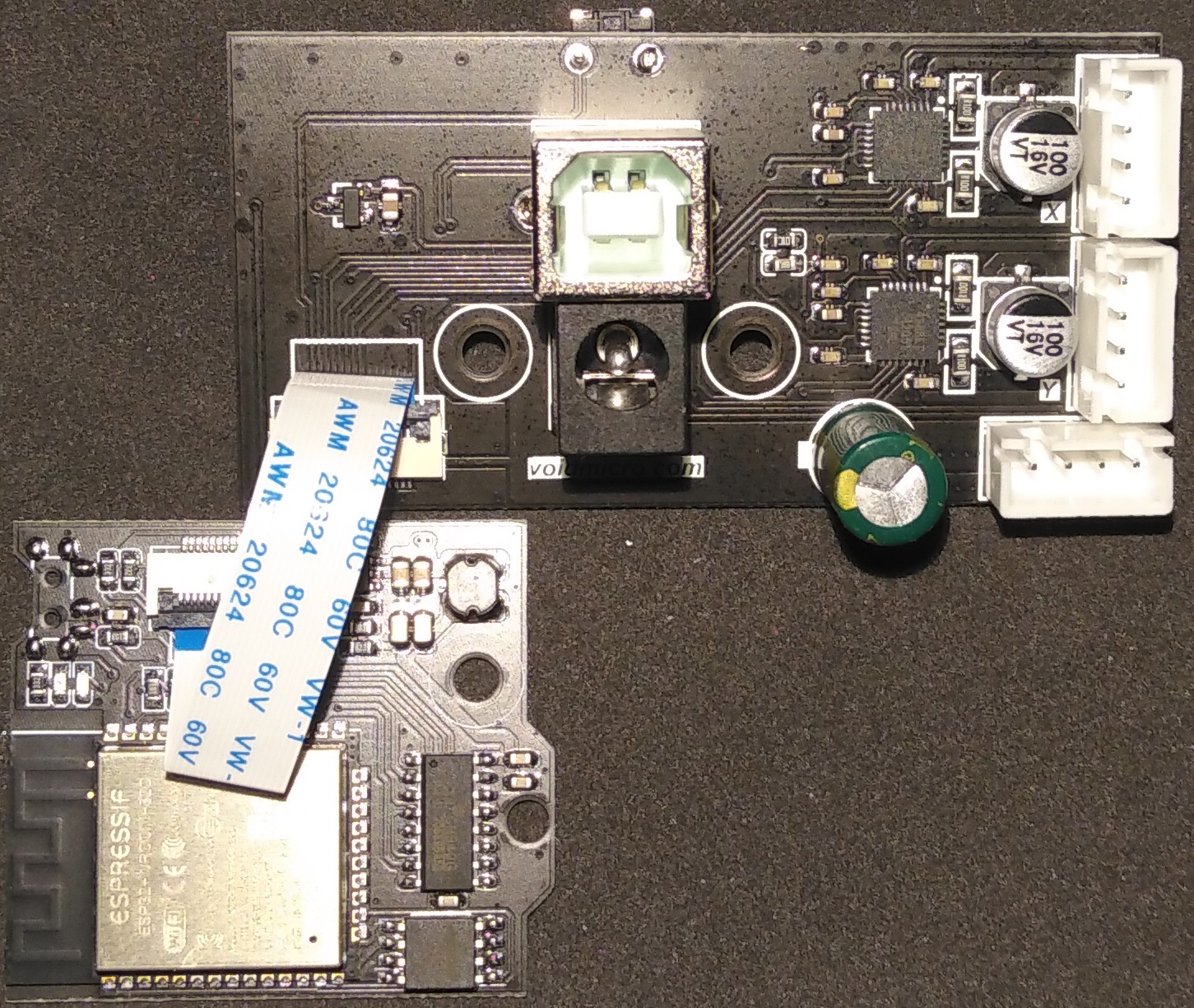

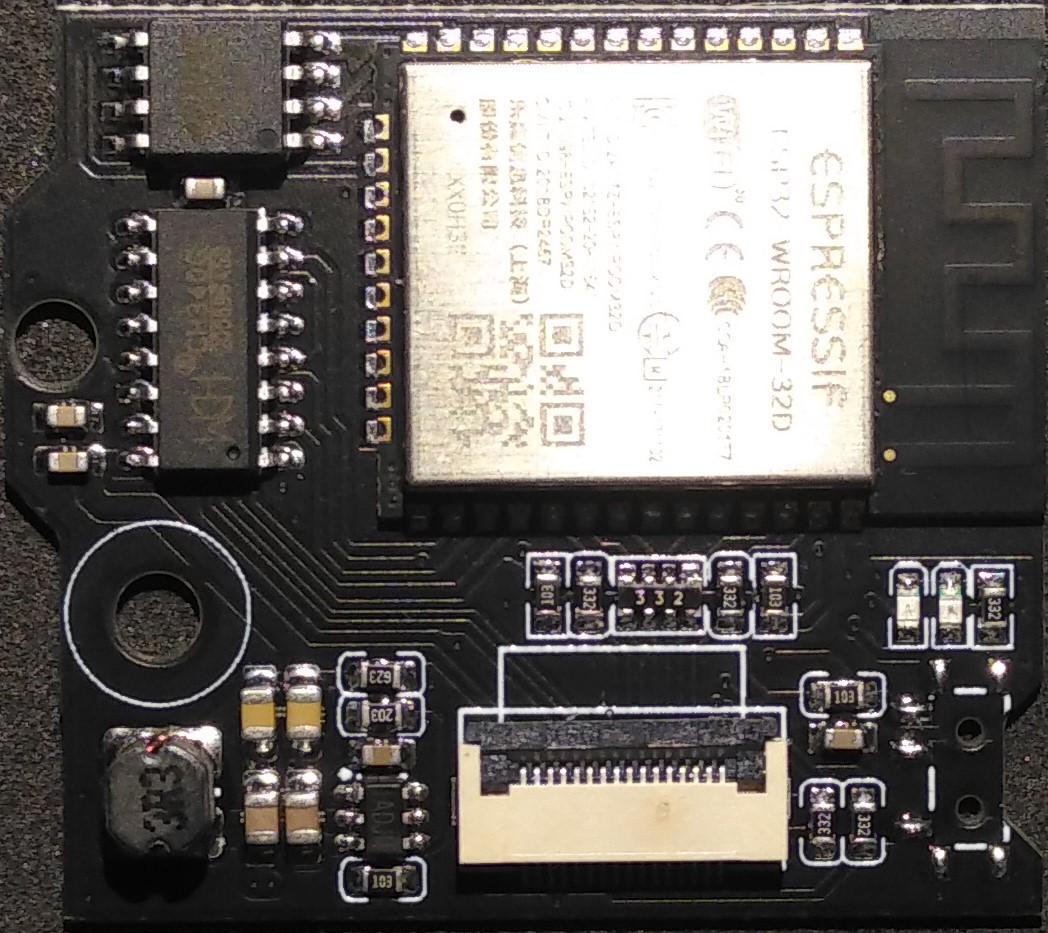

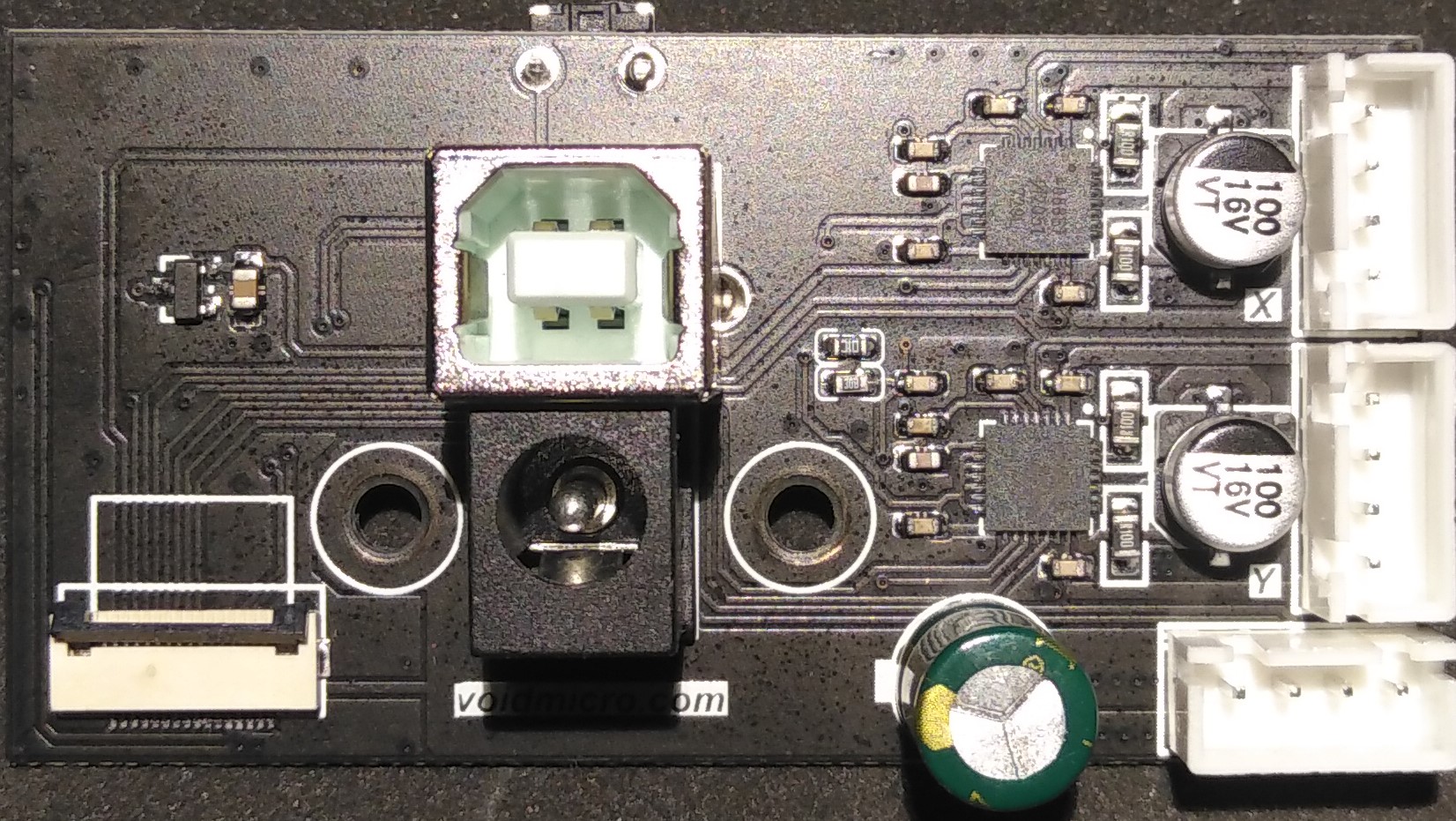

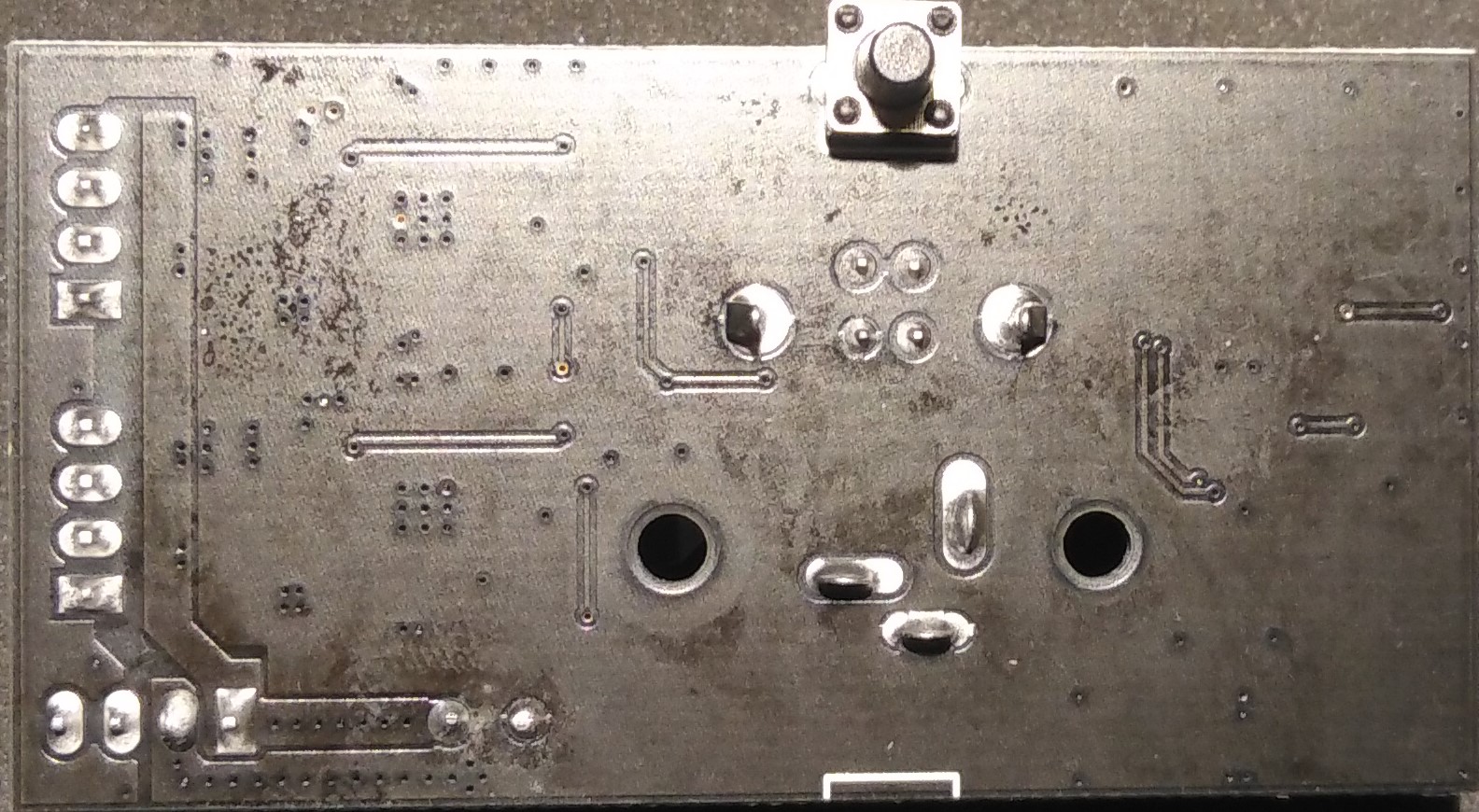

当然,我还对引出线进行了逆向工程。 我喜欢这些,因为占地面积小和板载 8mb 闪存。由于没有 SD 接口,我认为他们使用了额外的空间来缓冲 gcode。但由于 esp32 是安全的,它不是“买即用”的选项。 也许你可以添加一个已知不兼容设备的部分,并使用我的第三张图片让其他用户识别他们的控制器。 |

|

似乎它们不容易通过焊接模块和锁定固件来重新利用。 |

|

是否可以将工厂签名的二进制文件放回砖砌模块中? |

|

不,根据我的经验,我不会推荐那些。 我同意你的看法,最好的解决方法是在 esptool 中使用警告或 -f force 选项来防止此类问题,因为几乎所有其他闪存软件都使用了 esptool。 在刷新…这取决于。 我没有控制器的备份或工厂二进制文件。我也没有看到任何固件更新可供下载。 顺便提一句。我已经交换了 esp32 并成功地刷新了 fluidnc。无论如何我都会用它;-P |

|

我想弄清楚如何在不花费太多时间的情况下将检查合并到安装程序中,以至于我最终对它表示不满。它可能涉及在三个操作系统版本中添加 espefuse.exe,一些用于解码输出的脚本,以及一大堆测试,如果不破坏某些硬件,我无法轻易完成这些测试。并且某些事情肯定会出错,从而阻止不会受到影响的人成功安装。我讨厌保安工作。 |

|

之前有什么固件? |

|

这是一些使用智能手机应用程序的库存固件。没有网络界面。没有什么是我真正想用的。 |

|

为这三种架构添加 espefuse 二进制文件会将 .zip 版本下载的大小从 30MB 增加到 70MB,而对于典型用户而言,根本没有增加实用性。 |

|

我开始感受到“成本/收益远大于 1”的感觉。 |

|

我理解并分享这种感觉。 |

除了开源项目为开发人员带来大量工作而没有明显的补偿来源这一事实外。如果你像 Bart 那样销售硬件,那么你可以收回部分成本,但是当人们重新利用中国硬件而不是购买开发商的产品时,问题就不会回到中国供应商身上,而是回到开发商身上,好吧,你看我要去哪里… |

您与我们的讨论是完全恰当的,所以我鼓励您这样做。我需要回去做富有成效的工作。 |

|

就补偿部分而言,我完全同意你的看法。

谢谢! 随意关闭这个问题,但我仍然会建议一个“不兼容的硬件列表”至少这样可以节省你的工作和其他用户的挫败感。 |

这一点很好,但我不知道我们将如何维护这样一份清单,考虑到中国创造和淘汰难以识别的产品的速度。我认为我们能做的最好的事情就是笼统地描述潜在的问题——考虑到人们在遇到问题后才会阅读 wiki,即使这样的价值也值得怀疑。您会惊讶于许多人没有意识到 FluidNC 通常不需要重新编译,尽管事实上它位于第一屏文本的 README.md 中。 |

您好,

我刚刚通过使用 Windows 批处理脚本闪烁 fuidnc 来砌砖 voidmicro.com laserenvraver 板。

上传 esp 后卡在启动循环中:

上传完美无缺,我能够使用 esptool.exe 验证闪存内容。

该问题是由制造商设置的 secureboot 和 flashencryption 引起的。

这些选项不会阻止用户刷新设备。

闪烁未加密的二进制文件将使设备无法使用。

这些安全选项一旦激活就无法禁用。

请参考:

https ://docs.espressif.com/projects/esp-idf/en/latest/esp32/security/secure-boot-v1.html

https://docs.espressif.com/projects/esp-idf /en/latest/esp32/security/flash-encryption.html

https://limitedresults.com/2019/11/pwn-the-esp32-forever-flash-encryption-and-sec-boot-keys-extraction/

刷入 esp32 后,原来的闪存内容不再存在。不再可能使用描述的攻击向量来获取 AES 密钥(而且非常复杂)。

我最终更换了那块板上的 esp32。

在刷入设备之前,应扩展刷入脚本以使用 expfuse.exe。

如果设置了安全选项,请告知用户:

由于制造商设置的安全选项,该芯片无法运行除原始固件以外的任何其他固件!

使用其他闪存方法似乎可行,但会使设备变砖!

不要这样做,严重的!

这是我变砖的 esp32 的 espfuse 摘要:

以及我的砖砌 esp32 的 espfuses-dump:

这是新 esp32 的 espfuse-dump:

Block0 的第一部分很有趣。

由于您的项目目标之一是降低新用户的门槛,因此显然也应尽可能保护他们的设备免于变砖。

非常感谢您在这些数控项目中付出的所有努力!!!

如果您有任何问题,我会尽力提供帮助。

最好的问候

玛丽安